Tradycja nie kłamie: naukowcy potwierdzili, że podziemia pod kościołem w Wilnie są unikatowe

8 lipca 2022, 16:32Pod kościołem Świętego Ducha w Wilnie wykonano pierwsze badania stratygraficzne znajdujących się tam podziemi. Pod świątynią, która obecnie stanowi duchowe centrum wileńskiej Polonii, znajdują się unikatowe w skali całej Litwy rozległe podziemia. Lokalna tradycja mówi, że pochowano tam kilka tysięcy osób – stąd mowa o wileńskim królestwie zmarłych – a same podziemia są wielokondygnacyjne

Recykling plastiku może zwiększać zanieczyszczenie środowiska mikroplastikiem

9 maja 2023, 12:21Tworzywa sztuczne to jedno z największych zagrożeń dla środowiska naturalnego. Tymczasem recykling plastiku to wielka porażka. Ludzkość poddaje recyklingowi jedynie 9% wytwarzanego przez siebie plastiku. Jakby tego było mało, autorzy najnowszych badań informują, że techniki wykorzystywane w przetwórstwie tworzyw sztucznych... zwiększają zanieczyszczenie środowiska mikroplastikiem. Do takich wniosków doszli naukowcy z University of Strathclyde w Szkocji i Dalhousie University w Kanadzie, którzy badali wodę wykorzystywaną do czyszczenia plastiku w zakładach przetwórstwa.

Szybko i bez kabli

20 lipca 2007, 11:17Naukowcy z politechniki w Georgii opracowali technologię, która pozwala na wyjątkowo szybkie bezprzewodowe przesyłanie danych. Obecnie stosowane technologie pozwalają na transfery rzędu od 11 do 54 megabitów na sekundę (standardy 802.11 b/g, które korzystają z pasma o częstotliwości 2,4 GHz) oraz 54 Mb/s (standard 802.11a, 5,8 GHz).

Google wyszuka obrazki?

29 kwietnia 2008, 11:16Pracujący dla Google'a badacze twierdzą, że opracowali precyzyjną technologię wyszukiwania grafik. Pod koniec ubiegłego tygodnia na International World Wide Web Conference w Pekinie przedstawiciele Google'a zaprezentowali dokument opisujący VisualRank - technologię rozpoznawania obrazów oraz nadawania im wagi.

Układ scalony sam się buduje

16 października 2008, 10:25Obecnie układy scalone produkuje się korzystając ze specjalnych masek, światła i światłoczułych związków chemicznych. Zespół europejskich fizyków stworzył coś, co można uznać za samodzielnie budujący się układ scalony.

Wycięli nerkę przez... pochwę

15 marca 2009, 02:03W Wenezueli dokonano pierwszego w historii zabiegu usunięcia nerki przez... pochwę. Operacja zakończyła się pełnym sukcesem, a pacjentka została wypisana do domu po zaledwie dwóch dniach.

Test krwi na ryzyko alzheimeryzmu

30 lipca 2009, 08:37Naukowcy z Uniwersytetu Kalifornijskiego opracowali nową metodę oceny ryzyka zachorowania na chorobę Alzheimera. Stworzony przez nich test określa prawdopodobieństwo rozwoju choroby na podstawie pomiaru aktywności komórek odpornościowych.

Pierwszy użyteczny laser z germanu

5 lutego 2010, 13:20Naukowcy z MIT-u zaprezentowali pierwszy laser z germanu, który generuje fale światła o długości przydatnej w komunikacji. To jednocześnie pierwszy laser germanowy działający w temperaturze pokojowej.

Komputerowy wywabiacz przechodniów

7 sierpnia 2010, 08:46Usługa Google Street View zrobiła wielką furorę - zarówno w pozytywnym, jak i negatywnym znaczeniu. Będąc rewolucją w dziedzinie interaktywnych map, oskarżana jest jednocześnie o naruszanie prywatności. Mają temu zaradzić coraz to nowe narzędzia.

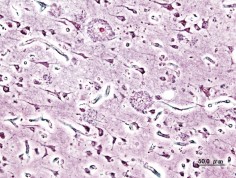

Nadciśnienie wywołane mutacją w nadnerczach

11 lutego 2011, 13:03W ok. 5% przypadków wysokie ciśnienie krwi jest skutkiem łagodnego guza nadnerczy. Teraz udało się zidentyfikować genetyczną przyczynę tego rodzaju guzów, które wytwarzają duże ilości aldosteronu.